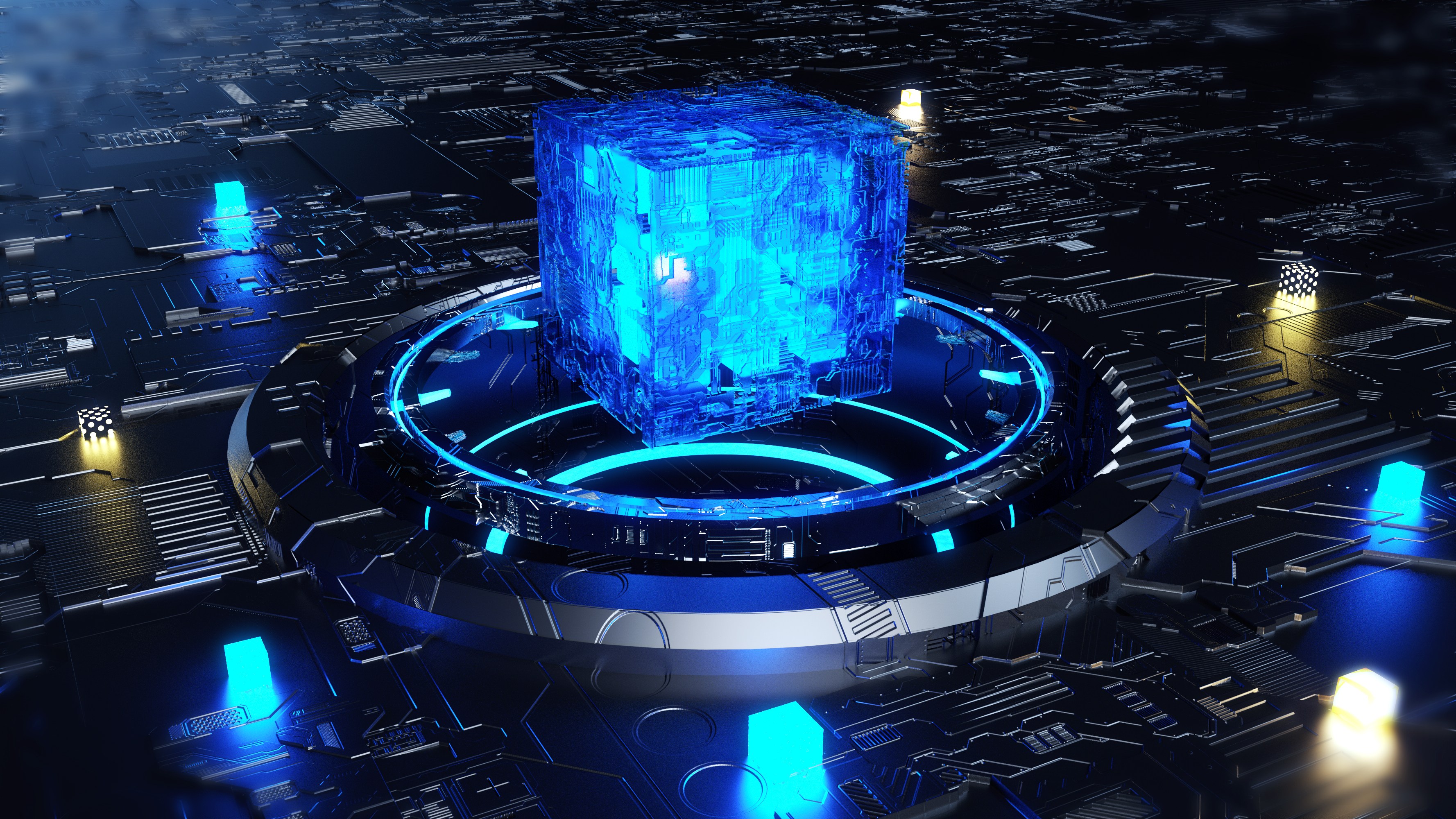

做端游的兄弟都知道,国战这种大场面,玩家热血沸腾,服务器压力更是爆表。DDoS攻击就喜欢挑这种时候来捣乱,一旦被打瘫,玩家骂娘、流水暴跌、口碑崩盘,后果想想都头皮发麻。传统的单点防护或者小流量清洗,在这种动辄几百G甚至上T的攻击面前,基本就是纸糊的。所以,今天咱们就掰开了揉碎了聊聊,真正能扛住国战级冲击的T级分布式清洗中心到底是怎么搭的,核心就围绕这个架构图来讲。

一、 扛国战,为啥非得是分布式大流量清洗?

先得把痛点搞清楚。国战防护不是普通的防攻击,它有几个要命的特点:攻击流量规模极其巨大(T级起步)、攻击类型复杂多变(混合型打底)、对业务延迟要求变态高(玩家卡一下就得摔键盘)、业务流量本身也超大(几万甚至几十万玩家在线互殴)。集中式清洗中心,带宽和计算能力很容易到顶,成了瓶颈和单点故障点。搞分布式部署,把清洗能力分散到靠近玩家和业务源的多个节点,就近清洗恶意流量,再把干净的流量送回去,这才是硬道理。大流量清洗能力(T级)是基础门槛,没这个量级,谈国战防护就是耍流氓。

二、 T级分布式清洗中心架构核心拆解

看架构图,别被那些线条框框吓住,咱们一层层剥开看:

1. 全局调度与流量牵引层 (调度分发)

这层是大脑,负责指挥交通。核心组件是智能调度系统。它实时盯着全网各个清洗节点的状态(负载、延迟、健康度)、攻击流量的来源分布、以及业务本身的访问路径。一旦探测到攻击指向某个业务IP(比如国战服入口),调度系统立刻通过BGP Anycast或者DNS智能解析,把原本指向业务服务器的流量,动态牵引到离攻击源最近、或者负载最合适的分布式清洗节点上去。这一步的关键在于牵引速度和调度精准度,慢了攻击就砸到源站了,偏了清洗效率就低下。

2. 分布式清洗节点层 (近源清洗)

这才是干脏活累活的主力军团,遍布各地。每个节点都必须具备独立完成T级流量清洗的能力。节点内部的核心模块:流量接入与分发:高性能硬件(DPDK、智能网卡加速)接住海量流量,快速分发给后面的检测和清洗模块。多维度攻击检测引擎:这是核心战斗力!不是单一手段,而是多层组合拳:基于流量基线、协议异常、行为模式、连接速率、动态指纹库、甚至结合威胁情报的实时分析。对付SYN Flood、UDP Flood、CC这些国战常见攻击,得有专门的优化策略,比如针对游戏协议(TCP/UDP特定端口)的深度解析。检测速度必须快如闪电,毫秒级判定。精细化清洗引擎:识别出攻击流量后,不是粗暴丢弃,而是根据攻击类型和业务特征,执行精准的清洗策略。可能是速率限制、可能是挑战验证(对游戏连接协议友好的验证码)、可能是基于会话状态的过滤、也可能是直接丢弃确凿的攻击包。这里讲究的是误杀率要无限接近于零,把正常玩家流量无损放行。流量回注:清洗干净的合法流量,通过专用高速通道(避免二次污染)安全地送回到源站服务器。这个过程要保证极低的额外延迟。

3. 中心化管理与策略协同层 (统一管控)

分布式不是放羊,必须集中管理。一个强大的中心控制台必不可少:全网态势感知:实时可视化监控所有清洗节点的流量、攻击态势、清洗效果、资源利用率。策略统一下发与编排:根据攻击特征,快速将最优清洗策略同步推送到所有相关清洗节点,确保防御一致性。攻击日志聚合与分析:收集全网攻击日志,进行深度分析,用于优化检测模型、预测攻击趋势、生成防护报告。自动化运维:节点状态监控、故障自动切换、资源弹性伸缩(根据攻击规模动态调配资源)。这个中心大脑保证了整个分布式体系的高效协同和快速响应。

4. 高速互联网络层 (骨干支撑)

所有分布式节点之间、节点与中心之间、节点与源站之间的通信,依赖一个低延迟、高带宽、高可靠的骨干网络。这个网络的质量直接决定了牵引速度、清洗后回注的延迟、以及管理指令传递的时效性。通常需要与顶级网络运营商合作,构建专线或优化路由。

三、 架构设计的几个硬核挑战与应对

图看着清晰,真搭起来坑不少:东西向流量洪峰:节点间同步策略和状态信息,国战时数据量巨大,需要高效的内部通信协议和网络优化。清洗一致性:不同节点对同一类型攻击的清洗策略和效果要高度一致,避免玩家体验差异,靠中心策略引擎和严格的测试保障。超低延迟保障:从流量牵引到清洗回注,整个路径增加的延迟必须控制在玩家无感知的范围内(通常<10ms),这要求节点选址靠近用户、网络优化到位、清洗算法极致高效。资源弹性与成本:按峰值部署硬件成本上天,需要支持弹性扩容,在攻击来临瞬间自动扩容计算和带宽资源,攻击结束自动回收,平衡防护效果与成本。复杂攻击应对:国战期间攻击者往往混合使用多种攻击手法,甚至针对游戏协议弱点定制攻击,要求检测引擎具备强大的协议解析能力和自适应学习能力。

四、 实战效果:这才是真家伙该有的样子

这套T级分布式清洗架构部署到位后,面对国战级别的海量DDoS攻击,效果是立竿见影的:攻击流量在靠近源头就被分散化解,不会堆积到单点造成堵塞。业务服务器只接收清洗后的干净流量,CPU、带宽资源不会被恶意流量耗尽。玩家体验丝滑,感觉不到防护的存在,该放技能放技能,该抢BOSS抢BOSS。防护容量线性扩展,需要更大的抗D能力?加节点!加带宽!架构本身支持水平扩展。运维效率极大提升,一个控制台看全局,策略一键生效,告警精准定位。

说到底,端游国战防护,尤其是面对今天这种动辄T级的混合攻击,分布式大流量清洗已经不是选择题,而是必答题。理解清楚这张架构图背后的设计逻辑和关键模块,咱们才能真正把防护的主动权抓在自己手里,让玩家打国战打得爽,让服务器稳如泰山。下次再聊具体某个模块的优化细节,比如检测引擎怎么做得又快又准,或者弹性扩容怎么玩得更溜。